AI بالعربي – متابعات

مع تطوّر أنظمة الذكاء الاصطناعي المعتمدة على الاسترجاع، أو ما يُعرف بـRAG اختصارًا لـ Retrieval-Augmented Generation، ظهرت فئة جديدة من المخاطر لا تتعلق بالنموذج نفسه، بل بالمصادر التي يستقي منها المعرفة. الفكرة الأساسية في RAG هي أن النموذج لا يعتمد فقط على ما تعلّمه أثناء التدريب، بل يسترجع معلومات من قواعد بيانات أو مستندات خارجية في الوقت الفعلي. هذا يرفع الدقة ويقلل الهلوسة، لكنه يفتح بابًا لهجوم مختلف يُعرف باسم “Retrieval Attack” أو هجوم الاسترجاع. هنا لا يُهاجَم النموذج مباشرة، بل تُستهدف مصادر المعرفة التي يعتمد عليها.

ما هو نظام RAG أصلًا؟

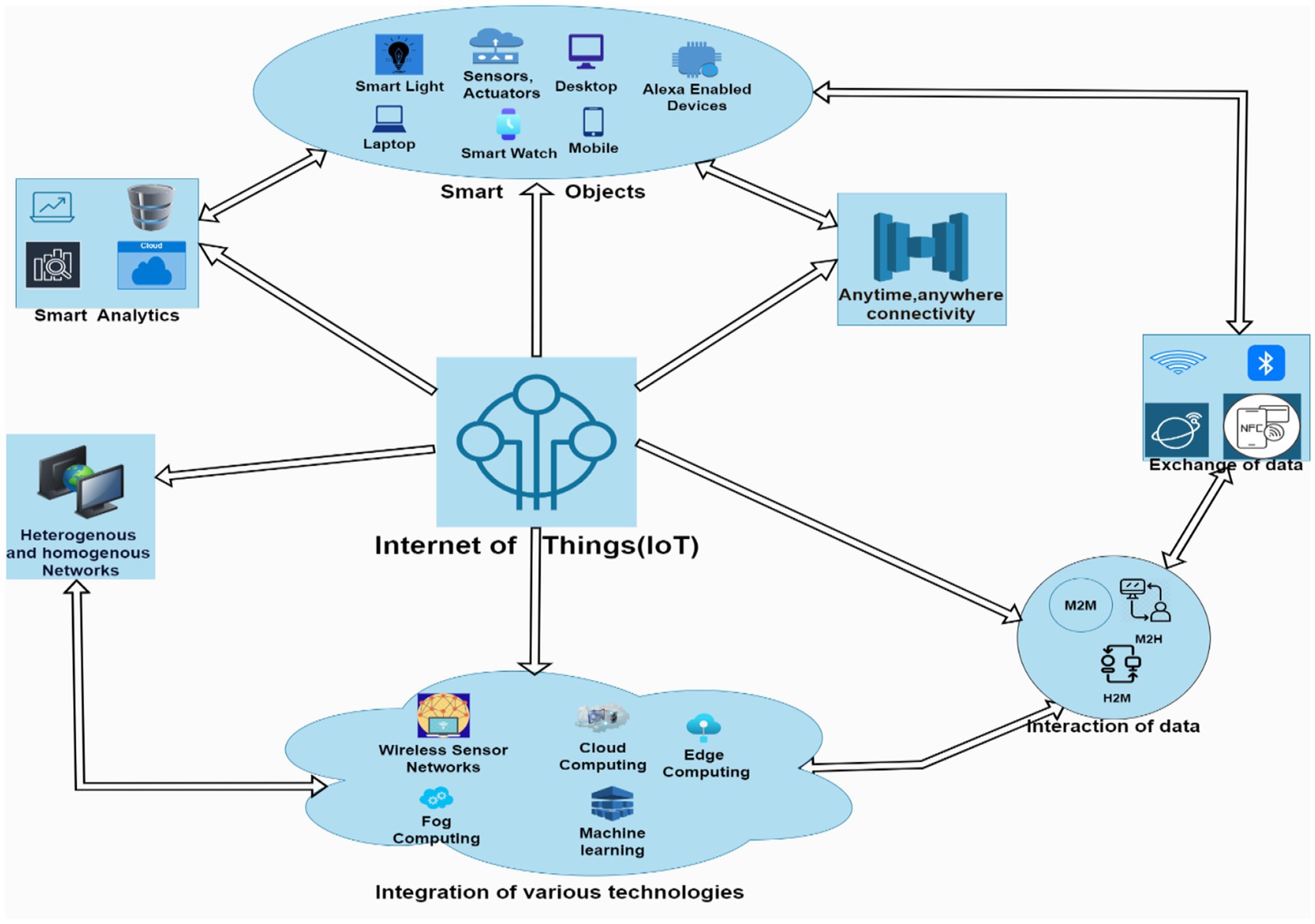

RAG هو نهج يجمع بين نموذج لغوي ومحرك استرجاع معلومات. عندما يطرح المستخدم سؤالًا، يبحث النظام في قاعدة معرفة، ثم يمرّر النصوص المسترجعة إلى النموذج ليبني عليها إجابته. بدل أن يخمّن، يعتمد على نصوص فعلية. هذه البنية جعلت RAG شائعًا في المؤسسات التي تريد ربط الذكاء الاصطناعي بوثائقها الداخلية.

لماذا يُعد RAG قويًا؟

لأنه يسمح بتحديث المعرفة دون إعادة تدريب النموذج. يمكن إضافة مستندات جديدة إلى قاعدة البيانات فيصبح النظام “أحدث” فورًا. كما يتيح تخصيص النظام لمجال معين، مثل القانون أو الطب أو دعم العملاء. هذه المرونة جعلته خيارًا مفضّلًا في البيئات المؤسسية.

أين يظهر هجوم الاسترجاع؟

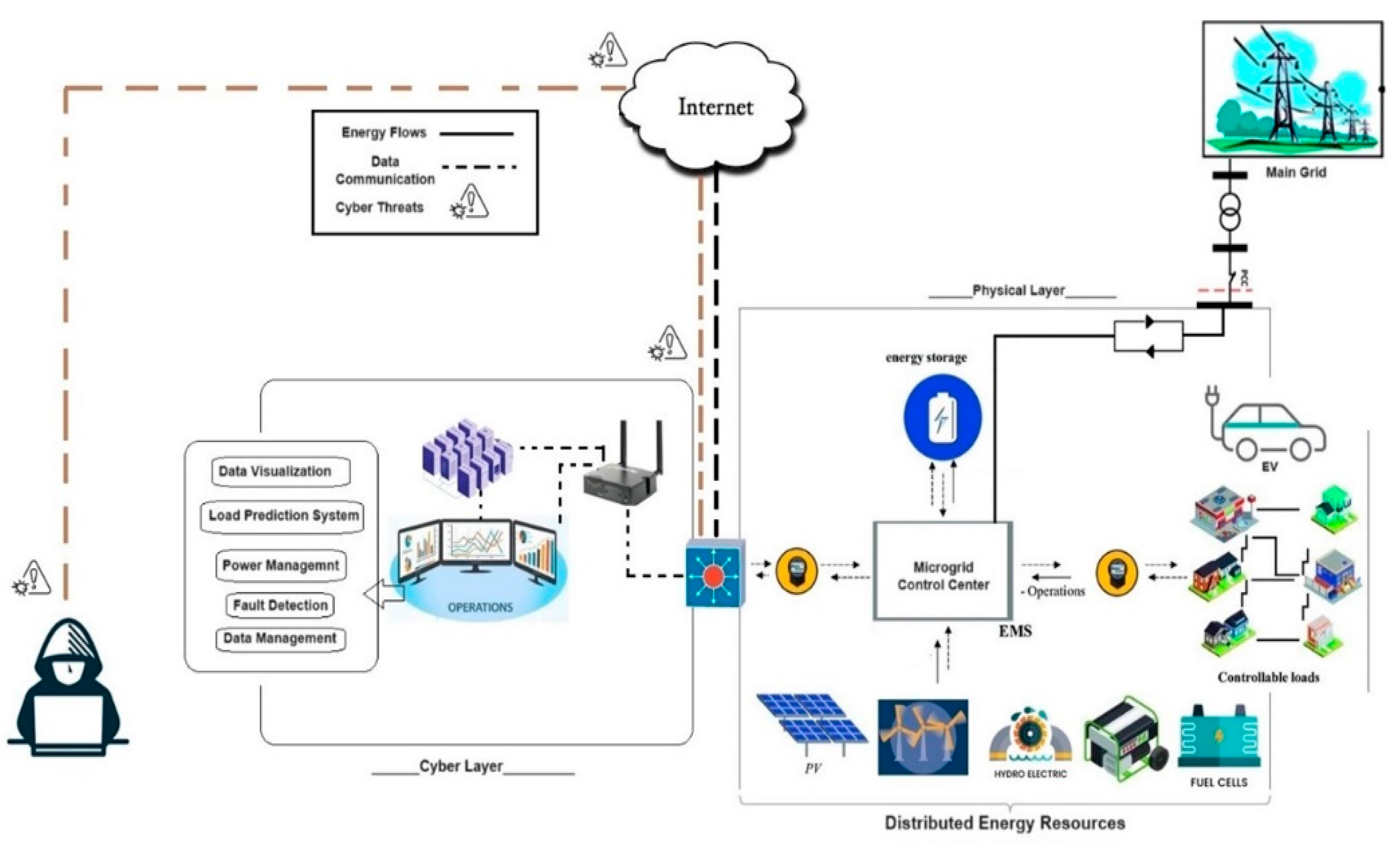

يظهر عندما يتم التلاعب بالمصادر التي يسترجع منها النظام معلوماته. بدل مهاجمة الخوارزمية، يحقن المهاجم محتوى مضللًا داخل قاعدة المعرفة. عندما يبحث النظام، يجد هذه المعلومات ويعتبرها مصدرًا موثوقًا. النتيجة أن النموذج يبني إجابته على بيانات مزيفة.

كيف تُحقن المعرفة الخبيثة؟

هناك عدة طرق. قد يُضاف مستند يحتوي معلومات مضللة إلى قاعدة البيانات. قد يُعدَّل محتوى موجود. في بعض الحالات، تُستخدم مصادر مفتوحة على الإنترنت ويُنشئ المهاجم صفحات مصممة لتظهر في نتائج الاسترجاع. الفكرة أن النظام لا يميّز دائمًا بين مصدر نزيه وآخر خبيث.

الهجوم غير المباشر

ما يجعل Retrieval Attack خطيرًا أنه غير مباشر. النموذج يعمل كما صُمم. هو فقط يستخدم ما يُقدَّم له. الخطأ يأتي من البيانات. هذا يشبه تسميم قاعدة المعرفة بدل تسميم النموذج نفسه.

تسميم البيانات مقابل هجوم الاسترجاع

تسميم البيانات التقليدي يحدث أثناء تدريب النموذج. أما هنا، فالبيانات تُحقن بعد التدريب. هذا يجعل الهجوم أسهل أحيانًا، لأن الوصول لقاعدة معرفة قد يكون أبسط من التأثير على بيانات تدريب ضخمة.

استغلال الثقة في المصادر الداخلية

أنظمة RAG المؤسسية غالبًا تُعد مصادرها الداخلية موثوقة. إذا تمكن مهاجم من إدخال مستند مزيف داخل النظام، قد يُعامل كمصدر رسمي. هذا يرفع خطورة الهجوم، لأن المستخدمين يميلون للثقة بالمخرجات.

هجمات التوجيه الخفي

بعض الهجمات لا تقدّم معلومات خاطئة مباشرة، بل توجّه النموذج لسلوك معين. مثل مستند يحتوي تعليمات مخفية للنموذج. عند استرجاعه، قد يؤثر على أسلوب الإجابة أو يغيّر الأولويات. هذا يشبه نوعًا من حقن الأوامر عبر طبقة المعرفة.

دور خوارزمية الاسترجاع

محرك الاسترجاع يختار ما يراه أكثر صلة بالسؤال. المهاجم قد يصمّم المحتوى ليبدو شديد الصلة. باستخدام كلمات مفتاحية وأساليب صياغة معينة، يمكن رفع احتمال ظهوره في النتائج.

التكرار كوسيلة تأثير

إذا تكررت معلومة مضللة في عدة مستندات، قد يعتبرها النظام أكثر موثوقية. بعض أنظمة الاسترجاع تعطي وزنًا للتكرار. هذا يتيح للمهاجم تضخيم تأثير معلومة خاطئة.

تأثير الهجوم على المستخدم النهائي

المستخدم يرى إجابة مدعومة بنصوص مسترجعة. هذا يعطي انطباعًا بالدقة. إذا كانت النصوص نفسها مضللة، تصبح الإجابة مضللة بثقة عالية. الخطر هنا في الإقناع، لا فقط في الخطأ.

القطاعات الحساسة

في الطب أو القانون أو المال، قد تكون النتائج خطيرة. نص مضلل في قاعدة المعرفة قد يقود لقرار خاطئ. لذلك، حماية RAG في هذه المجالات مسألة حيوية.

آليات الدفاع الأساسية

من أهم وسائل الدفاع التحقق من مصادر البيانات. ليس كل مستند يُضاف تلقائيًا. يجب وجود مراجعة أو نظام تصنيف للمصادر. جودة البيانات خط الدفاع الأول.

تقييد مصادر الإدخال

الأنظمة الأكثر أمانًا تحدد مصادر موثوقة فقط. بدل السماح بأي محتوى، تُقيّد القاعدة بمستندات معتمدة. هذا يقلل المرونة لكنه يرفع الأمان.

التقييم بعد الاسترجاع

بعض الأنظمة تضيف طبقة تقييم للنصوص المسترجعة. تُحلَّل لاكتشاف مؤشرات تلاعب أو تعليمات مشبوهة. هذه الطبقة لا تمنع كل الهجمات لكنها تقلل المخاطر.

المقارنة بين عدة مصادر

استرجاع معلومات من أكثر من مصدر ومقارنتها قد يكشف التناقضات. إذا اختلفت النصوص بشدة، يمكن للنظام طلب مراجعة بشرية.

دور الإنسان في الحلقة

في البيئات الحساسة، يُفضَّل إشراك بشر في مراجعة المعرفة. الذكاء الاصطناعي يمكنه المساعدة، لكن القرار النهائي حول موثوقية المصادر قد يحتاج حكمًا بشريًا.

المراقبة المستمرة

قواعد المعرفة ليست ثابتة. يجب مراقبتها دوريًا. إضافة مستند جديد يجب أن تمر بآليات تحقق. الأمان عملية مستمرة لا إعداد مرة واحدة.

الوعي بالمخاطر

جزء من الحماية هو وعي المطورين والمستخدمين بوجود هذا النوع من الهجمات. تجاهل المخاطر يجعل الأنظمة أكثر هشاشة.

هل يعني هذا أن RAG غير آمن؟

لا. RAG مفيد جدًا. لكنه مثل أي نظام يعتمد على البيانات، جودته من جودة مصادره. الخطر ليس في الفكرة بل في الإدارة.

التطورات المستقبلية

نتجه نحو أنظمة تقييم ثقة للمصادر. قد يُعطى كل مستند درجة موثوقية. كما قد تتطور أدوات كشف التلاعب النصي. الأمن في أنظمة RAG مجال بحث نشط.

الصورة الكبرى

هجوم الاسترجاع يذكّرنا أن الذكاء الاصطناعي لا يعيش في فراغ. هو جزء من منظومة بيانات. حماية هذه المنظومة لا تقل أهمية عن تحسين النماذج نفسها.

خلاصة المشهد

Retrieval Attack يكشف جانبًا خفيًا من مخاطر الذكاء الاصطناعي الحديث. بدل استهداف النموذج، يُستهدف ما يقرأه. عندما تُحقن المعرفة الخاطئة، ينتج الذكاء الاصطناعي إجابات خاطئة بثقة. الحل لا يكمن في نموذج أذكى فقط، بل في حوكمة بيانات أفضل، ومراجعة مصادر، وآليات تحقق. في عصر RAG، أمن المعرفة يصبح جزءًا من أمن الذكاء الاصطناعي نفسه.

ما هو Retrieval Attack؟

هجوم يستهدف مصادر المعرفة التي يسترجع منها نظام RAG معلوماته.

هل يهاجم النموذج نفسه؟

لا، يهاجم البيانات التي يعتمد عليها.

كيف يتم؟

بحقن مستندات أو معلومات مضللة في قاعدة المعرفة.

كيف نقلل الخطر؟

بمراجعة المصادر وتقييدها ومراقبتها.

الفكرة الأساسية؟

جودة الإجابة من جودة المعرفة المسترجعة.

اقرأ أيضًا: الذكاء الاصطناعي و”Google AI Mode”.. لماذا تغيّر البحث المحادثي قواعد الظهور في النتائج؟